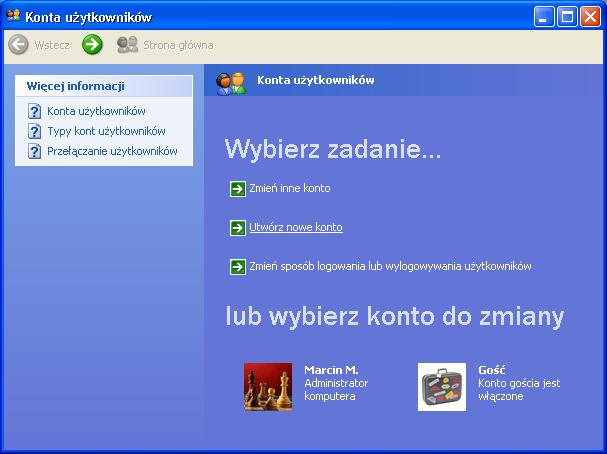

Użytkownicy i uprawnienia - Windows 2000/XP/2003 W Windows 2000/XP/2003 i pokrewnych udostępniając dany folder możemy przypisać uprawnienia dla poszczególnych użytkownikowi grup, ale należy wziąć też pod uwagę uprawnienia wnikające z systemu plików NTFS (jeśli jako taki została sformatowana dana partycja). Skoro już wiesz że w Windows 2000/XP/2003 istnieje coś takiego jak użytkownicy i grupy, warto się dowiedzieć jakie mają prawa oraz jakie można nadać im uprawnienia do obiektów. Dodanie nowego użytkownika Zanim się zaczniesz zastanawiać jaki użytkownik ma jakie prawa warto wiedzieć jak dodać nowego użytkownika w systemie Windows 2000/XP/2003. W tym celu przejdź do Panelu sterowania >> Konta użytkowników, gdzie ujrzysz teraz istniejących użytkowników w systemie. Windows XP W systemie Windows XP standardowo używany jest poniższe narzędzie do zarządzania użytkownikami, dostępne też poprzez wywołanie w Windows XP w Menu Start >> Uruchom >> control userpasswords. Wybierając opcje "Utwórz nowe konto" kreator dodawania konta przeprowadzi nas przez cały proces.

Wpierw należy podać nazwę czyli login dla nowego konta, jak pokazano poniżej.

Następnie pozostaje nam wybór rodzaju konta czyli właściwie grupy podstawowej do jakiej przynależy. Poprzez owe narzędzie mamy wybór tylko miedzy typem "Administrator komputera" a opcją "Ograniczone".

W tym momencie jest tworzone nowe konto, następnie możemy jemu przypisać hasło oraz ustawić obraz. Windows 2000/XP/2003 Rozwiązaniem dającym większe możliwości jest narzędzie "Konta użytkowników" z Windows 2000/2003, dostępne też w Windows XP poprzez Menu Start >> Uruchom >> control userpasswords2. Wybierając opcje "Dodaj" kreator dodawania konta przeprowadzi nas przez cały proces.

Wpierw należy podać "Nazwę użytkownika" czyli login, opcjonalnie "Imię i Nazwisko" oraz "Opis", dla nowego konta, jak pokazano poniżej.

Następne okno pozwala nam ustawić hasło dla użytkownika. Pozostaje nam teraz wybór rodzaju konta czyli właściwie grupy podstawowej do jakiej przynależeć będzie nowy użytkownik. Poprzez wybranie opcji "Inny" możesz wybrać ze wszystkich dostępnych grup w systemie.

Do zarządzania użytkownikami w Windows 2000/XP/2003 można też użyć narzędzia "Zarządzanie komputerem" dostępnego w "Panel Sterowania" >> "Narzędzia administracyjne", który daje największe możliwości. Użytkownicy i ich prawa Prawa użytkowników do wykonywania poszczególnych czynności w systemie są uwarunkowane m.in. przez ich przynależność do poszczególnych grup, szczególnie to tyczy przypisania do standardowych grup istniejących w systemie. Standardowe grupy w systemach Windows 2000/XP/2003 posiadają czasem różne prawa do wykonywania pewnych czynności w tym tych związanych z siecią SMB czyli Otoczeniem sieciowym. Poniżej są wymienione te czynności i użytkownicy których grup posiadają do nich standardowo prawo.

Niektóre z tych uprawnień można zmienić poprzez, polecam zapoznanie się z opcjami dostępnymi przez gpedit.msc i secpol.msc. Ciekawymi opcjami jest ograniczenie możliwości logowania się użytkowników tylko do określonych godzin oraz do logowania się z określonych hostów w sieci. Oczywiście szczególnie ta druga opcja jest tutaj przydatna przy udostępnianiu udziałów dla danego użytkownika. Do tego celu służy nam komenda wiersza poleceń net user z odpowiednimi parametrami. Poniżej pokazano wynik działania polecenia net user dla konkretnego użytkownika co wyświetliło nam ustawienia danego konta.

Dostęp do konta Standardowo każdy użytkownik nowododany do systemu może się zalogować lokalnie na swoje konto jak i przez sieć SMB. Jest to wygodne ale czasem nie pożądane jest takie zachowanie. Dobrym rozwiązaniem jest dla kont, "sieciowych" przydzielić tylko dostęp z sieci, a dla kont "lokalnych" tylko dostęp lokalny. Żeby to uczynić przejdź do "Panelu sterowania" >> "Narzędzia administracyjne" >> "Ustawienia zabezpieczeń lokalnych" i wybieramy w nowo otwartym oknie "Zasady lokalne" i "Przypisywanie praw użytkownikom". Tera wybierz jedną z dwu zasad zależnie od rodzaju konta jaki ma być:

Określenie godzin logowania dla danego użytkownika Komenda net user [użytkownik] /times:<czas | ALL> , gdzie za parametrem /times powinien być podany przedział czasu kiedy użytkownik może się zalogować. Wpierw podajemy dzień tygodnia, skrótowo lub pełną nazwą po angielsku, po przecinku przedział czasu w pełnych godzinach stosując format amerykański. Jeśli chcemy podać więcej przedziałów czasowych należy użyć średnika. I nie należy używać spacji, wszystko piszemy jednym ciągiem począwszy od parametru /times. Dla przykładu: net user dominik /times:Mo,16-20;Fr,9-12 Oczywiście wprowadzone ograniczenia czasowe można cofnąć net user dominik /times:ALL Czyli parametr /times:ALL oznacza że użytkownik może się zawsze zalogować (standardowe zachowanie), ale brak wartości parametru oznacza że użytkownik nigdy nie może się zalogować. Określenie listy komputerów z jakich dany użytkownik może się logować Komenda net user [użytkownik] /WORKSTATIONS:<komuter[,...] | * > , gdzie za parametrem /WORKSTATIONS podajemy listę maksymalnie 8 komputerów w sieci (oddzielając przecinkami, bez spacji) z jakich może dany użytkownik się zalogować. Dla przykładu: net user dominik /WORKSTATIONS:archiwum,192.168.1.20 Oczywiście wprowadzone ograniczenia do logowania się z określonych komputerów można cofnąć net user dominik /WORKSTATIONS:* Czyli parametr /WORKSTATIONS:* oznacza że użytkownik może się zalogować z każdego komputera, to samo można osiągnąć pisząc po prostu /WORKSTATIONS: . Ograniczenia tyczące haseł użytkowników Dla użytkowników można wprowadzić różne ograniczenia związane z hasłami. Część ograniczeń definiuje się indywidualnie dla każdego użytkownika, można to już zrobić przy zakładaniu konta lub na już istniejącym koncie. Opcje te są dostępne poprzez "Panel sterowania" -> "Narzędzia administracyjne" -> "Zarządzanie komputerem" -> "Użytkownicy i grupy lokalne" -> "Użytkownicy" (lub po prostu compmgmt.msc).

Jak widać powyżej w oknie dialogowym danego użytkownika, możesz ustawić:

Dodatkowo możemy ustawić zasady haseł dla wszystkich kont na danym komputerze. Opcje te są dostępne poprzez "Panel sterowania" -> "Narzędzia administracyjne" -> "Zarządzanie komputerem" -> "Zasady zabezpieczeń lokalnych" -> "Zasady konta" -> "Zasady haseł" (lub po prostu secpol.msc).

Na powyższym obrazku pokazane są domyślne ustawienia "Zasady haseł", kolejne opcje zwiększające bezpieczeństwo kont są zawarte w "Zasady blokady konta". Oczywiście domyślne wartości są bardzo liberalne czyli często lepiej je zmieć. "Zasady konta" można również zmienić z wiersza poleceń używając komendy: net accounts z przełącznikami:

Składnia wygląda np. tak: net accounts /MAXPWAGE:90 , czyli ustawia maksymalny okres ważności hasła na 90 dni (czas podany w dniach). Zauważ że powyższe zasady są globalne, nie ma możliwości zdefiniowania ich dla poszczególnych użytkowników. Puste hasła Standardowo w Windows XP konta nie posiadające haseł (czyli posiadające tzw. "puste hasła") są zablokowane na dostęp z sieci (wyjątek konto "Gość") ale lokalnie mogą się zalogować bez problemu. Czyli jeśli udostępniłeś jakiś udział dla konta zdefiniowanego na twoim systemie i nie nadąłeś temu kontu hasła to standardowo system nie wpuści takiego użytkownika poprzez sieć, ewentualnie przerzuci go na konto Gość. Oczywiście nie dotyczy to samego konta Gość. Jest to irytujące w np. sieciach domowych gdzie takie restrykcje nie są często potrzebne, a stają się wręcz niewygodne. Żeby to zmienić przejdź do "Panel sterowania" -> "Narzędzia administracyjne" -> "Zarządzanie komputerem" -> "Zasady zabezpieczeń lokalnych" -> "Zasady lokalne -> "Opcje zabezpieczeń" (lub po prostu secpol.msc). Teraz pośród zasad zasad odnajdź "Konta: ogranicz używanie pustych haseł przez konta lokalne tylko do logowania do konsoli" i wybierz "Właściwości", Teraz możesz standardowo ustawioną opcje "Włączone" zmienić na "Wyłączone" czyli zezwolenie na puste hasła przy dostępie z sieci.

Uwaga: Blokowanie pustych haseł w Windows XP w standardowym ustawieniu ma na celu poprawę domyślnej polityki bezpieczeństwa systemu. Ustawiając opcje "Konta: ogranicz używanie pustych haseł przez konta lokalne tylko do logowania do konsoli" na "Wyłączone" zezwalasz na puste hasła w dostępie z sieci, a przez to zmniejszasz bezpieczeństwo systemu. Dlatego jeśli używasz tej opcji bądź tego świadom ewentualnych zagrożeń. Uprawnienia i listy kontroli dostępu (ACL) Systemy Windows z rodziny NT posiadają w przeciwieństwie do Windows 9x "prawdziwą" obsługę użytkowników i grup. Zarówno uprawnienia na poziomie udostępniania jak i na poziomie systemu plików NTFS bazują na listach kontroli dostępu (tzw.. ACL). Pozwalają one na bardzo szczegółowe zdefiniowanie uprawnień do poszczególnych obiektów (np. plików, katalogów, udostępnień). Ta szczegółowość wynika z dwu rzeczy:

Przydatność szczególnie tej drugiej zalety jest zrozumiała po zrozumieniu jak działają uprawnienia. Zaznaczenie pola "Zezwalaj" nadaje użytkownikowi (grupie) dane uprawnienia. Uprawnienia każdego użytkownika do danego obiektu są sumą uprawnień wynikających z praw jaki ma dany użytkownik oraz z praw jakie mają grupy do których on przynależy. Zaznaczenie "odmawiaj" ma zastosowanie wtedy gdyż temu użytkownikowi chcemy zabrać prawo do danego obiektu mimo posiadania przez niego praw wynikających z jego przynależności do danej grupy użytkowników. Czyli ujmując to inaczej jest to nadanie wyjątku ("Odmawiaj") od reguły ("Zezwól"). Mam nadzieje że jest to w jakimś sensie zrozumiałe, jeśli tak to jedziemy dalej ...;-). Z kolei uprawnienia do udziału (udostępnienia) sieciowego są wypadkową (różnicą) wynikającą z uprawnień nadanych na poziomie udziału oraz na poziomie systemu plików NTFS. Czyli zawsze zostaną zastosowane bardziej rygorystyczne uprawnienia. Oczywiście jeśli używasz partycji FAT to jedyną metodą nadawania uprawnień są uprawnienia na poziomie udziału. Te akurat cechy nie są niczym szczególnym (znaczy w Samba/Unix jest podobna zasada) ale warto o tym wiedzieć. Kolejną cechą ACL jest to że uprawnienia do danego obiektu mogą być przypisywane dla wielu użytkowników i grup i każdy z nich może mieć inne prawa zupełnie nie powiązane z innymi użytkownikami lub grupami, które mają "cokolwiek wspólnego" z tym obiektem. Uprawnienia udostępniania

Udostępniając zasób możesz każdemu użytkownikowi lub grupie przydzielić uprawnienia:

Uprawnienia systemu plików NTFS

Uprawnienia systemu plików NTFS pozwalają w bardzo precyzyjny sposób określić prawa do plików i katalogów w systemie Windows. Ze względu na swą precyzje a co za tym ilość możliwych uprawnień zostały one pogrupowane w celu szybkiej dostępu. I właśnie te grupy uprawnień ujrzysz po wyborze w menu kontekstowego pliku lub katalogu "Właściwości" i następnie zakładki "Zabezpieczenia" (jak na obrazku powyżej. Oczywiście jeśli potrzebujesz precyzyjnie określić co komu wolno lub nie, wybierz tutaj "Zaawansowane". Zakładka "Zabezpieczenia" w Windows XP Professional W systemie Windows XP Professional jeśli nie widzisz zakładki "Zabezpieczenia" we właściwościach plików i katalogów prawdopodobnie masz włączone proste udostępnianie plików. Aby wyłączyć proste udostępnianie plików przejdź do "Panel Sterowania" >> Opcje Folderów" i wybierz zakładkę "Widok". W "Ustawienia zaawansowane" ma nie może być zaznaczona opcja "Użyj prostego udostępniania". Od tej porty pojawi się zakładka we właściwościach plików i katalogów na partycji NTFS. Zakładka "Zabezpieczenia" w Windows XP Home W systemie Windows XP Home standardowo zakładka "Zabezpieczenia" we właściwościach plików i katalogów jest zablokowana. Możesz z tej zakładki skorzystać dopiero jeśli uruchomisz Windows XP Home w trybie awaryjnym gdzie będzie ona normalnie dostępna. Możesz w prosty sposób uzyskać dostęp do owej zakładki "Zabezpieczenia" również w normalnym trybie pracy systemu. W tym celu należy pobrać plik scesp4i.exe ze serwera ftp://ftp.microsoft.com/bussys/winnt/winnt-public/tools/scm/, który defakto jest przeznaczony dla Windows NT 4.0. Po rozpakowaniu scesp4i.exe należy odnaleźć plik setup.inf, na który klikamy prawym przyciskiem myszy aby otworzyć menu kontekstowe i wybieramy z niego opcje "Zainstaluj". Podczas instalacji nie pozwalamy na podmianę biblioteki esent.dll. Opis dodatku który został wykorzystany znajdziesz w artykule SP4 Security Configuration Manager Available for Download - http://support.microsoft.com/default.aspx?scid=kb;en-us;195227&sd=tech. Zamiast używać pliku scesp4i.exe możesz równie dobrze skorzystać z darmowego programu FaJo XP File Security Extension (XP FSE), który również odblokowuje zakładkę "Zabezpieczenia" w normalnym trybie pracy systemu. FaJo XP File Security Extension (XP FSE) możesz pobrać z jego strony domowej http://www.fajo.de/. Niezależnie której metody użyjesz, od tej porty pojawi się zakładka we właściwościach plików i katalogów na partycji NTFS, również w normalnym trybie pracy systemu. cacls/xcacls Do zmiany uprawnień czyli list kontroli dostępu ACL plików z linii poleceń czyli w konsoli służy polecenie cacls. Oczywiście przeczytaj pomoc do tego polecenia, którą pokazano poniżej.

Jednak wygodniejszym narzędziem linii poleceń od cacls.exe jest zawarty w Resource Kit program xcacls.exe. Możesz pobrać xcacls z tej strony: http://www.microsoft.com/windows2000/techinfo/reskit/tools/existing/xcacls-o.asp. Dokładny opis

użycia xcacls znajdziesz w artykule bazy

wiedzy Microsoft pod numerem 318754 - pt. "Używanie

narzędzia Xcacls.exe do modyfikowania uprawnień systemu NTFS". Tabela uprawnień NTFS Poniższa tabela przedstawia poszczególne uprawnienia (lewa kolumna) i przypisanie ich do konkretnych grup uprawnień (górny wiersz). Opis dotyczy list ACL systemu plików NTFS z Windows 2000/XP/2003.

Wiem, na początek może być pewien problem żeby "przetrawić" tą tabelkę, zresztą jak całą stronę ;-)

|